Onderzoeksgroep Unit 42 bij IT-beveiligingsbedrijf Palo Alto Networks heeft een Iraanse cyberespionagecampagne blootgelegd, die gebruikmaakte van een nepwebsite die in eerste instantie was gekopieerd van het echte Mega Model Agency in Duitsland.

De nepsite bevatte verborgen JavaScript-code die browsergegevens van bezoekers verzamelde, waaronder taalinstellingen, schermresolutie, IP-adressen en digitale vingerafdrukken van browsers. De JavaScript-code was zo onleesbaar dat deze voor mensen onleesbaar en moeilijk te detecteren was.

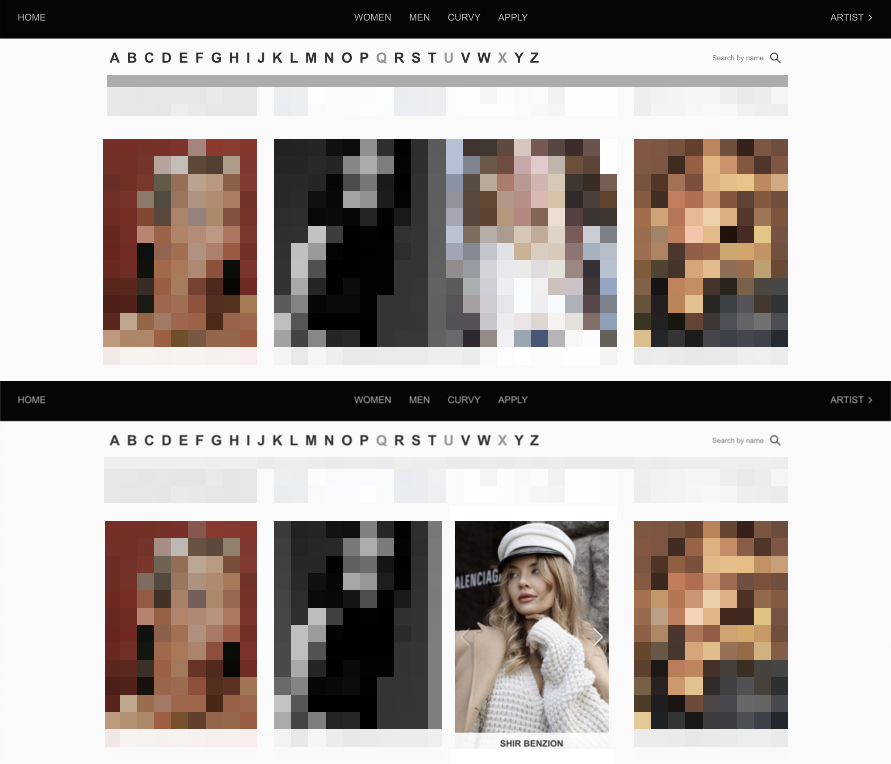

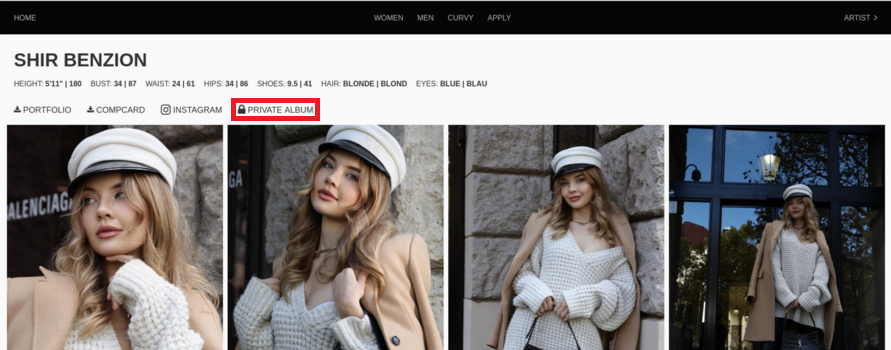

De hackers plaatsten ook een nep-profiel op de site, voor een vrouwelijk model genaamd Shir Benzion, met een link naar een ”"privéalbum"”. Waarschijnlijk was het een poging om de bezoeker ertoe te verleiden gegevens te verstrekken of schadelijke code te downloaden.

Eenheid 42 heeft de Iraanse dreigingsactor Agent Serpens (ook bekend als APT35 of Charmante Kitten) als de persoon achter de campagne. Deze groep voert cyberespionage uit via langdurige, resource-intensieve operaties en wordt beschouwd als werkzaam namens de Islamitische Revolutionaire Garde in Iran. Dezelfde dader had het eerder ook al gemunt op Iraanse oppositieleden, journalisten en activisten die in ballingschap werkten.

De huidige operatie wijst op een aanhoudende toename van vermoedelijke Iraanse cyberespionage, onder meer via gedetailleerde bezoekersprofilering en geavanceerde misleidingsmethoden. Deze activiteit vormt een aanzienlijk risico voor organisaties en personen die de Iraanse oppositie steunen of verdedigen.

Om uzelf te beschermen, Eenheid 42 Het advies is om voorzichtig te zijn bij het omgaan met ongevraagde contacten die schijnbaar aantrekkelijke mogelijkheden bieden. Voordat u reageert of gevoelige informatie deelt, informatie Het is belangrijk om eerst de identiteit en authenticiteit van contacten, websites en aanbiedingen te verifiëren.